100 天「狂揽」3 亿美元,朝鲜黑客组织 Lazarus 瞄准了中心化机构

摘要: 自去年以来,他们已将重点从去中心化服务转向中心化服务。

原文作者:Elliptic

原文编译:Foresight News

朝鲜黑客组织 Lazarus 最近似乎加大了行动力度,自 6 月 3 日以来已确认进行了四次针对加密货币公司的攻击,而近期针对加密货币交易所 CoinEx 的攻击很可能也是 Lazarus 所为。对此,CoinEx 发布了多条推文,表示可疑钱包地址仍在识别中,因此被盗资金的总价值尚不明确,但可能已达到 5400 万美元。

在过去 100 多天里,Lazarus 已被确认从 Atomic Wallet(1 亿美元)、CoinsPaid(3730 万美元)、Alphapo(6000 万美元)和 Stake.com(4100 万美元)窃取了价值近 2.4 亿美元的加密资产。

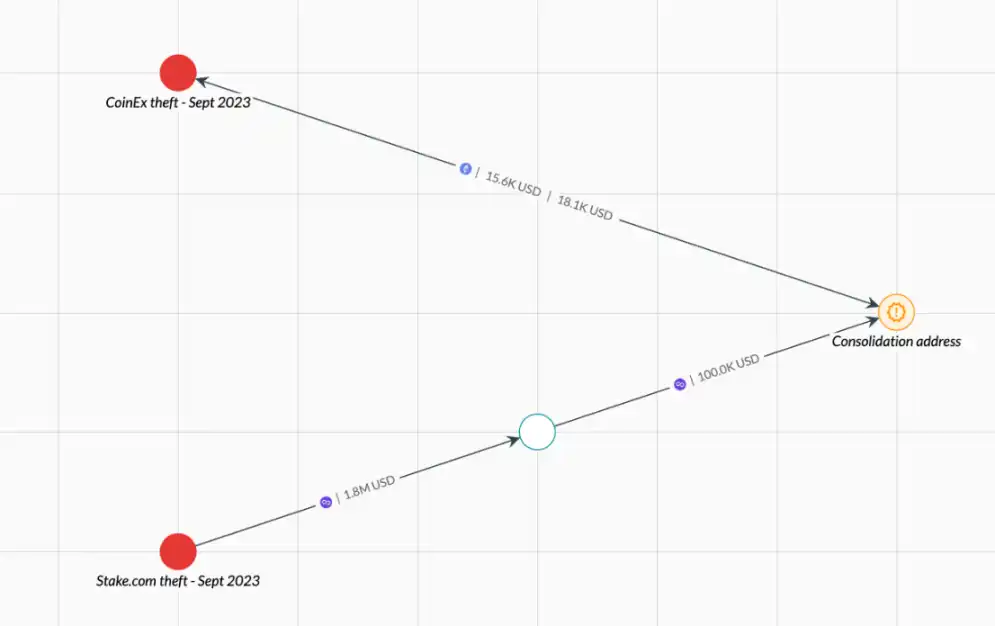

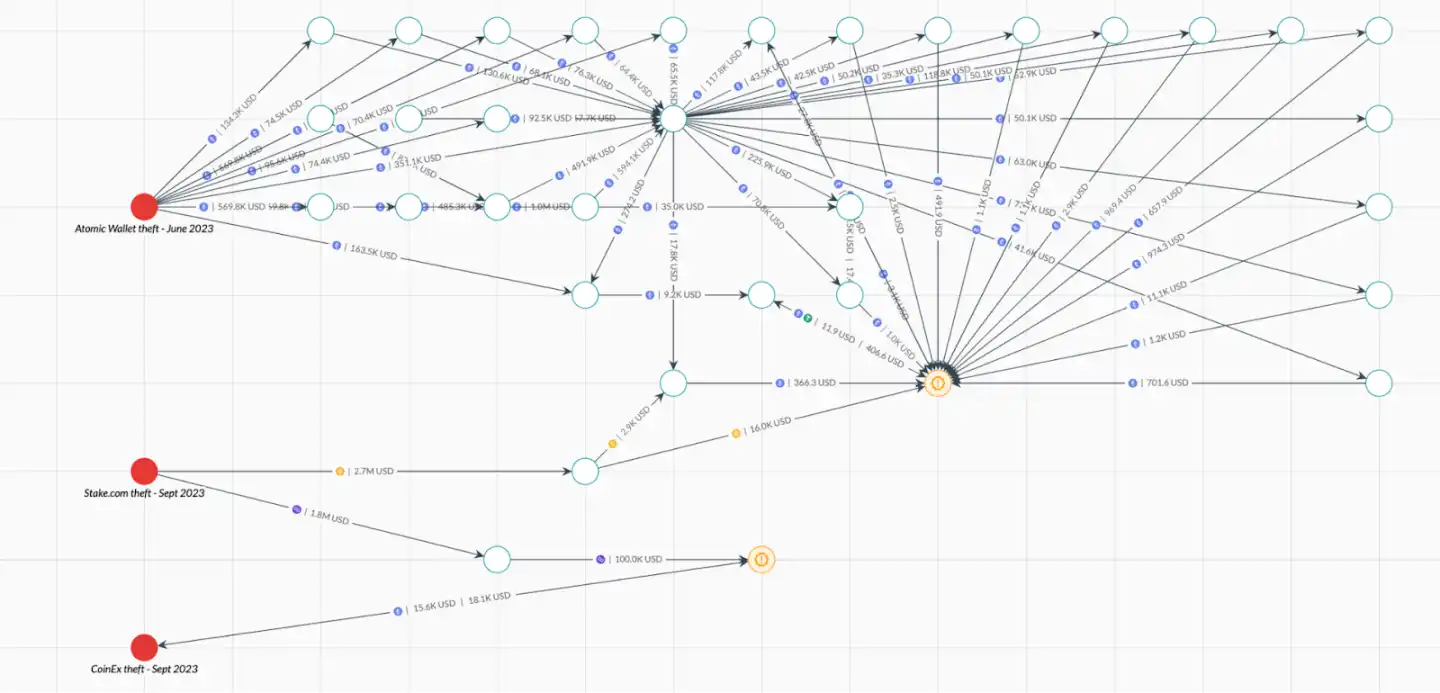

如上图所示,Elliptic 分析,从 CoinEx 窃取的部分资金被发送到 Lazarus 组织用来存放从 Stake.com 窃取的资金的地址,尽管是在不同的区块链上。此后,资金通过 Lazarus 之前使用的跨链桥跨链至以太坊,然后发送回已知由 CoinEx 黑客控制的地址。Elliptic 曾在 Lazarus 事件中观察到这种来自不同黑客的资金混合情况,最近一次是从 Stake.com 窃取的资金与从 Atomic 钱包窃取的资金存在混合。这些来自不同黑客的资金被合并的情况在下图中以橙色表示。

100 多天内实施了五次攻击

2022 年,几起备受瞩目的黑客攻击被认为是 Lazarus 所为,其中包括Harmony 的 Horizon 桥被攻击和Axie Infinity 的 Ronin 桥被攻击,这两起事件都发生在去年上半年。从那时起到今年 6 月,没有任何重大加密货币盗窃案被公开归咎于 Lazarus。因此,过去 100 多天的各种黑客攻击表明朝鲜黑客组织又开始活跃了起来。

2023 年 6 月 3 日,非托管去中心化加密货币钱包 Atomic Wallet 的用户损失超过 1 亿美元。Elliptic 在确定多个因素表明朝鲜黑客组织对此负责后,于 2023 年 6 月 6 日正式认定此次黑客攻击归咎于 Lazarus,后来得到了联邦调查局(FBI)的证实。

2023 年 7 月 22 日,Lazarus 通过社会工程攻击获得了属于加密支付平台 CoinsPaid 的热钱包的访问权限。此访问权限允许攻击者创建授权请求,从平台的热钱包中提取约 3730 万美元的加密资产。7 月 26 日,CoinsPaid 发布报告称 Lazarus 对此次攻击负责,并得到了 FBI 的证实。

同一天,即 7 月 22 日,Lazarus 又进行了一次攻击,这次是针对中心化加密支付提供商 Alphapo,窃取了 6000 万美元的加密资产。攻击者可能通过之前泄露的私钥获得了访问权限。FBI 此后再度证实了 Lazarus 是此次事件的攻击者。

2023 年 9 月 4 日,线上加密货币博彩平台 Stake.com 遭受攻击,价值约 4100 万美元的加密货币被盗,原因可能是私钥被盗。FBI 于 9 月 6 日发布公告,确认 Lazarus 组织是此次攻击的幕后黑手。

最后,2023 年 9 月 12 日,中心化加密货币交易所 CoinEx 成为黑客攻击的受害者,5400 万美元被盗。如上文所述,多项证据表明 Lazarus 对此次攻击负责。

Lazarus 改变了「战术」?

对 Lazarus 最新活动的分析表明,自去年以来,他们已将重点从去中心化服务转向中心化服务。前面讨论的最近五次黑客攻击中有四次是针对中心化加密资产服务提供商的。在 2020 年之前,也就是 DeFi 生态系统迅速崛起之前,中心化交易所曾是 Lazarus 的主要目标。

对于 Lazarus 的注意力再次转向中心化服务的原因,有多种可能的解释。

更加关注安全性:Elliptic 之前对 2022 年 DeFi 黑客攻击的研究发现,2022 年间平均每四天就会发生一次攻击,每次攻击平均窃取 3260 万美元。跨链桥在 2022 年成为最常被黑客攻击的 DeFi 协议类型之一。这些趋势可能促进了智能合约审计和开发标准的改进,从而缩小了黑客识别和利用漏洞的范围。

对社会工程的敏感性:在多次黑客攻击中,Lazarus Group 选择的攻击方法是社会工程。例如,Ronin Bridge 价值 5.4 亿美元的黑客攻击就是通过 LinkedIn 的虚假工作机会找出的「缺口」。然而,去中心化的服务往往没有很多的员工,而且——顾名思义——在不同程度上是去中心化的。因此,获得对开发人员的恶意访问可能并不一定等于获得对智能合约的管理访问权限。

与此同时,中心化交易所则可能会雇用相对更多的劳动力,从而扩大可能的目标范围。他们还可能使用中心化的内部信息技术系统进行操作,从而使 Lazarus 恶意软件有更大的机会渗透到业务中去。

English

English

评论(0)

Oh! no

您是否确认要删除该条评论吗?